CrowdSec: Eine Einführung

In einer Welt, in der Cyberangriffe alltäglich geworden sind, ist es von entscheidender Bedeutung, eine robuste Sicherheitsinfrastruktur zu betreiben, die Systeme und Daten zuverlässig schützt. CrowdSec ist ein Sicherheitstool, das Unternehmen und Organisationen dabei hilft, sich vor Cyberangriffen zu schützen, indem es verdächtige Aktivitäten auf Websites und Servern erkennt und potenzielle Angreifer automatisch blockiert.

Das CrowdSec Projekt

CrowdSec ist ein Open-Source-Sicherheitsprojekt, das von einer Community von Entwicklern unterstützt wird und auf einer Vielzahl von Plattformen und Betriebssystemen verwendet werden kann. Es nutzt eine Kombination aus Verhaltensanalyse und menschlicher Intelligenz, um eine genaue Erkennung von Bedrohungen zu ermöglichen. Durch die Zusammenarbeit von CrowdSec-Nutzern weltweit werden auch neue Angriffsarten schnell erkannt und blockiert.

Entsprechend wird die CrowdSec Applikation den Intrusion Prevention Systemen (kurz: IPS) zugeordnet.

IPS Ursprünge

Die Ursprünge von IPS reichen zurück bis in die frühen Tage des Internets, als Bedrohungen wie Malware und Hackerangriffe immer häufiger wurden. Eine der bekanntesten IPS-Lösungen ist Fail2Ban, ein Open-Source-Programm, das ursprünglich im Jahr 2004 von Cyril Jaquier entwickelt wurde. Fail2Ban erkennt solche Netzwerkangriffe durch Überwachung der Logdateien des Servers und sperrt automatisch den Netzwerkzugriff aus dieser Quelle auf das System für eine bestimmte Zeit.

Dadurch, dass ein Angreifer auf der Netzwerkebene nach kurzer Zeit ausgesperrt wird, tragen IPS Technologien wie Fail2Ban und CrowdSec massgeblich dazu bei, die Effektivität digitaler Angriffe zu minimieren.

CrowdSec Innovation

Im Vergleich zu Fail2Ban bringt CrowdSec eine Reihe von Innovationsleistungen mit sich, die das Potenzial haben, die Wirksamkeit und Effizienz nochmal deutlich zu verbessern.

Eine der wichtigsten Innovationen von CrowdSec ist die Möglichkeit, auf Daten aus einer Vielzahl von Quellen zuzugreifen, einschliesslich öffentlicher Datenbanken und Benutzer-Feeds. Dies ermöglicht es der Software, Bedrohungen auf globaler Ebene zu erkennen und zu blockieren, anstatt nur auf lokale Daten beschränkt zu sein. Es werden also IP-Daten von allen CrowdSec Benutzern weltweit (anonymisiert) aggregiert und basierend auf der Vertrauenswürdigkeit der Datenquelle an alle Nutzer ausgeliefert. Nun werden Angreifer IP- Adressen auf den Systemen, die durch CrowdSec geschützt werden, blockiert, bevor diese sich das erste Mal mit dem System verbinden können. Damit wird das reaktive Vorgehen von Fail2Ban mit CrowdSec um eine proaktive Komponente erweitert, was die Systemsicherheit weiter erhöht.

Durch die proaktive Sperrung von als bösartig klassifizierten IP Adressen wird ausserdem eine der wichtigsten Ressourcen von Angreifern drastisch limitiert. Angreifer verfügen nur über eine begrenzte Anzahl IP Adressen und sobald diese alle bekannt und proaktiv blockiert werden, können Angreifer Systemen auf denen CrowdSec im Einsatz ist nur noch bedingt schaden. Das CrowdSec Projekt beschreibt das Ziel Angreifer zahlenmässig zu übertreffen, da es deutlich mehr CrowdSec User als Angreifer gibt.

Ein weiterer Vorteil gegenüber Fail2Ban sind die von CrowdSec verwendeten Collections. Collections ermöglicht es Benutzern, Regeln und Szenarien für die Erkennung von Bedrohungen in ihrem Netzwerk oder ihrer IT-Infrastruktur einheitlich zu definieren, zu teilen und mit anderen auszutauschen. Ausserdem bietet CrowdSec eine zentrale Plattform zum Teilen dieser Collections. Die CrowdSec-Community stellt dort eine breite Vielfalt an vorgefertigten Collections bereit.

Da CrowdSec bereits mit der Collections-Funktionalität im Kopf programmiert wurde, können Collections schnell und simpel zu CrowdSec hinzugefügt und vollautomatisch aktuell gehalten werden. Diese Funktionalität war in Fail2Ban und vergleichbaren Systemen nicht vorgesehen und lässt sich daher nur mit grossem manuellem Aufwand realisieren. Ein weiteres Argument für den Einsatz von bzw. den Umstieg auf CrowdSec.

CrowdSec Funktionsweise

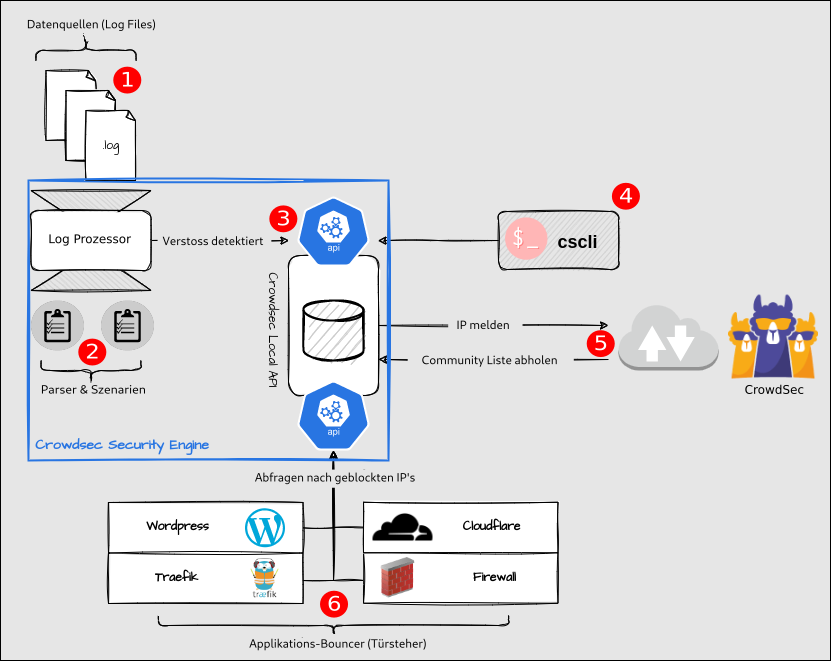

In diesem Abschnitt werden wir genauer darauf eingehen, wie CrowdSec funktioniert. Zur Veranschaulichung betrachten wir die nachfolgende Grafik:

Erläuterung:

- Der CrowdSec Log Prozessor greift auf die im System vorhandenen Log Files zu. Sie dienen als Datengrundlage für alle weiteren Schritte. (Log Files sind eine Art "Logbuch" in dem ein System oder eine Anwendung alle Aktivitäten protokolliert)

- Im Log Prozessor werden die Log Files nun geparst (in eine maschinenlesbare Form "übersetzt") und mit vordefinierten Bedrohungsszenarien verglichen. Diese Szenarien werden in sogenannten Collections (Sammlungen) gesammelt und organisiert.

- Wird ein Verstoss detektiert, oder genauer, matcht ein Log Eintrag eines der installierten Szenarien, wird dieser über die lokale CrowdSec API an die lokale CrowdSec Datenbank gemeldet und hier gespeichert.

- Über das mitinstallierte Kommandozeilentool cscli (CrowdSec CLI) können Systemadministratoren manuell auf diese Datenbank zugreifen, Einträge einsehen, abändern oder hinzufügen.

- IP-Adressen, die mehrmals ein Szenario triggern, werden automatisch an CrowdSec gemeldet. Gleichzeitig erhält man von CrowdSec eine Liste, aller von der Community gemeldeten, als bösartig eingestuften IP-Adressen.

- Auf dem System können nun Bouncer ("Türsteher") installiert werden, welche sich in andere, mit dem Internet verbundene Applikationen einklinken. Diese fragen regelmässig die CrowdSec Datenbank nach gesperrten IP-Adressen ab und blockieren Netzwerk-Anfragen an die Applikation aus diesen Quellen vollautomatisch.

Vergleich zu Anbietern von IP-Listen

Zuletzt noch ein kurzer Vergleich zwischen Crowdsec und den Anbietern von Listen mit auffälligen IP-Adressen. Das Führen von IP-Listen hat sich zu einem lukrativen Geschäftsmodell für Firmen, die im IT-Security Bereich tätig sind, entwickelt. Viele setzen dabei auf Honeypot-Systeme, die ins Internet gestellt werden (zum Teil mit bewusst eingebauten Sicherheitslücken), um damit böswillige Akteure bzw. deren IP Adressen zu identifizieren. CrowdSec aggregiert ebenfalls Daten aus vergleichbaren Quellen, verfügt aber zusätzlich noch über die (anonymisierten) Daten aller Benutzer. Während Anbieter von IP-Listen einige hundert oder einige tausend Honeypots in Betrieb haben, kann CrowdSec also auf die Daten von Zehntausenden Endpoints zugreifen. Die CrowdSec Daten stammen dabei fast ausschliesslich von System im produktiven Einsatz, während Honeypotdaten eher synthetischer Natur sind. Einige weiter verbreitete Honeypotlösungen werden ausserdem von Angreifern automatisch erkannt und verlieren für diese spezifischen Fälle leider jeglichen Nutzen.

Zusammengefasst verfügt CrowdSec über eine grössere Datenmenge mit Inhalten aus dem produktiven Einsatz. Entsprechend eignet sich die Nutzung von CrowdSec für die meisten Anwendungsfälle, vor allem für KMUs und Kleinbetriebe, besser als das Angebot spezialisierter Anbieter.

Vergleich mit proprietären IPS-Lösungen

Auch im direkten Vergleich zu proprietären Anbietern hat CrowdSec einige Vorteile. Zunächst einmal ist der Quellcode von Open-Source-Software öffentlich verfügbar und kann von der Gemeinschaft überprüft, verbessert und angepasst werden. Das bedeutet, dass Fehler und Schwachstellen schneller entdeckt und behoben werden können, was zu einer höheren Sicherheit und Stabilität führt. Da CrowdSec Open Source ist, kann es ohne die Bezahlung teurer Lizenzkosten eingesetzt werden und der Einsatz ist damit in aller Regel günstiger. Dies ist besonders vorteilhaft für kleinere Unternehmen oder Organisationen mit begrenztem Budget, die sich keine teuren proprietären Lösungen leisten können. Da CrowdSec von allen Interessierten, unabhängig vom individuellen Budget, eingesetzt werden kann, wird CrowdSec immer auf mehr Daten zur Angriffs-Erkennung zurückgreifen und ein System damit besser schützen können. Und schliesslich gibt es bei Open-Source-Software keine Bindung an einen bestimmten Anbieter oder Lieferanten. Das bedeutet, dass Unternehmen und Organisationen mehr Flexibilität und Kontrolle über ihre IT-Infrastruktur haben und nicht auf einen bestimmten Anbieter angewiesen sind.

Insgesamt bietet ein Open-Source-IPS wie CrowdSec viele Vorteile gegenüber einer proprietären Version eines bezahlten Anbieters, einschliesslich höherer Sicherheit, Stabilität, Flexibilität und niedrigerer Gesamtkosten.

Einsatz von CrowdSec

Der CrowdSec Agent kann auf allen verbreiteten Linux Distributionen, FreeBSD und Windows installiert werden. Ausserdem bietet CrowdSec Support für alle gängigen Reverse Proxys. Zum jetzigen Zeitpunkt (Stand April 2023) stehen Pakete für eine Integration in PHP bereit. Support für weitere Programmiersprachen sollen in Kürze folgen.

Wir werden in weiteren, noch folgenden Blog-Posts, detailliert auf die Installation und konkrete Nutzung von CrowdSec eingehen.

Möchtest du mehr über CrowdSec erfahren, oder benötigst du Unterstützung bei der Integration in deine Infrastruktur?

Kyoox bietet diverse Dienstleistungen im Cybersecurity Bereich und rund um CrowdSec. Wir unterstützen dich auf Wunsch von der konzeptionellen Planung bis zur konkreten Implementation auf deiner Infrastruktur und bei der Wartung von CrowdSec.

Interesse geweckt? Dann kontaktiere uns jetzt.